煙業智匯

零售戶在線

微薰

手機版

背景和目的:隨著數字化轉型的深入,新數基設施運維和管理業務中的特權訪問管理(PAM)成為企業網絡安全的核心業務。在實際業務中,傳統中小型企業以及國有企業在實踐中往往面臨商業安全解決方案成本高昂、自身技術能力不足的雙重困境。為破解此難題,本文提出并驗證了一種基于閑置服務器資源利舊與主流開源軟件相結合的企業級堡壘機構建新模式。

【方法】該模式以上饒市煙草公司的實踐為案例,系統性地闡述了其架構設計、技術實現、性能評估與成本效益。

【結果】實驗結果表明,(1)該模式在零硬件新增投資的基礎上,構建的堡壘機系統在500個并發用戶壓力下,關鍵安全功能得到驗證,平均響應時間低于600ms,并具備可控的系統資源占用率。(2)與采購商業化設備相比,該模式可削減超過90%的首年投資成本及100%的年度維保費用。

【結論】本研究不僅為同類型企業提供了一套經濟、高效且自主可控的安全運維解決方案,并驗證了一條在實踐中培養技術人才、提升組織創新能力的有效路徑。

引言:

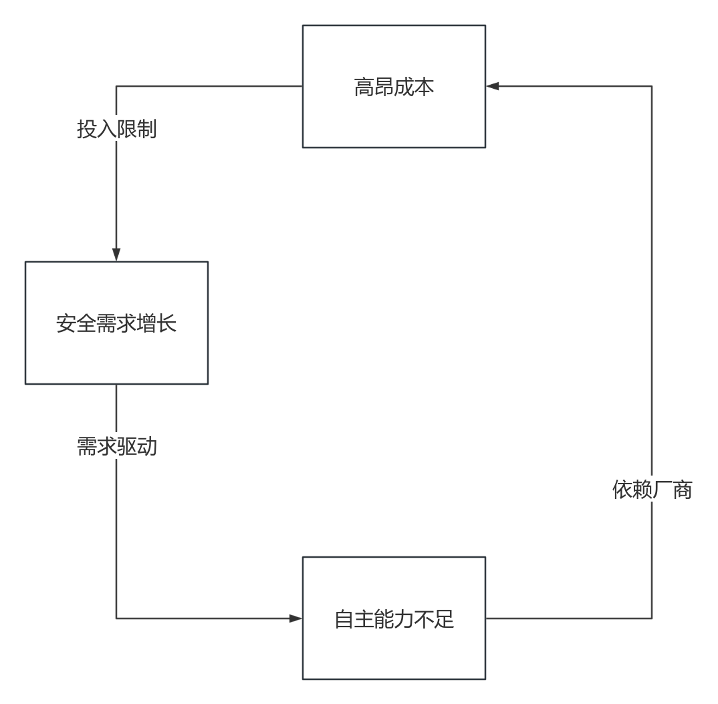

在數字經濟時代,信息系統已成為企業運行的“中樞神經”,其安全穩定直接關系到企業的生存與發展。特權訪問管理(Privileged Access Management, PAM)作為網絡安全縱深防御體系的關鍵一環和核心技術手段,目的是對管理員、運維人員、開發人員等高權限賬戶的訪問行為進行集中管控,從而防止數據泄露和內部威脅 [1]。堡壘機(Bastion Host)作為PAM理念的核心載體,通過實現集中的身份認證、權限控制、操作審計等功能,已成為現代企業信息系統運維安全的標準設施配置[2]。現狀問題是對于大部分中小型企業及預算受限的傳統國有企業而言,在部署堡壘機系統時普遍面臨兩難的境地(如圖1所示)。一方面,市場主流的商業堡壘機解決方案,無論是硬件設備還是軟件許可,初次采購成本和持續的年度維保費用均相對高昂,構成了較為沉重的費用負擔。另一方面,企業自身的IT團隊往往以日常運維為主,缺乏技術開發和安全研究能力,導致對高成本購入的“技術黑盒”缺乏掌控力,難以進行有效的定制優化和應急處置,進而形成了“廠商依賴”[3]。與此同時,企業在數字化硬件設施的更新換代過程中,往往會產生一批性能尚可但已退出核心生產環境的閑置服務器,造成了資產的潛在浪費。

圖1 傳統模式下的“成本-安全-能力”困境

基于上述背景,本研究聚焦于如何破解上述“成本-安全-能力”的三角困境,提出了一種創新的解決思路,即:利用企業閑置的硬件資源,結合成熟的開源軟件,圍繞低成本、高性能且完全自主可控作為根本目標,自主構建一套企業級堡壘機系統。本文以上饒市煙草公司的成功實踐為例,對以下內容進行了研究:

(1)基于資源利舊與開源技術,設計實現一套堡壘機系統的架構模型(如圖2所示)。

圖2 網絡實驗環境及硬件現場實物圖片

(2)通過量化實驗,針對性能和安全性,驗證設計的架構模型在滿足企業級應用需求方面的可行性。

(3)對成本效益與間接價值進行深入分析,并檢驗本模式在培養技術團隊、激發組織創新等方面的作用。

(4)總結課題研究過程中遇到的困難挑戰以及實施對策,凝練出一套為同類型企業可用的、可復制的實施路徑與參考。

1、 相關技術與研究現狀

1.1 堡壘機與特權訪問管理(PAM)

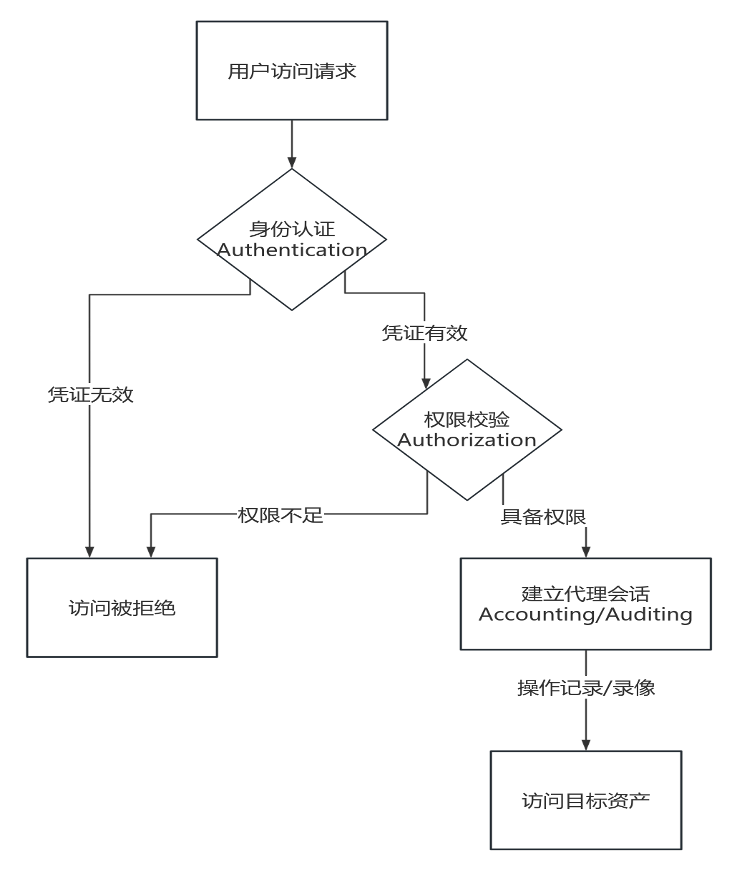

堡壘機的核心功能普遍遵循業界公認的“4A”安全模型,即身份認證(Authentication)、賬號管理(Accounting)、授權控制(Authorization)和安全審計(Auditing)[4]。其工作流程如圖3所示。現代堡壘機通過會話代理技術,將用戶與目標資產隔離,所有運維操作流量必須經過堡壘機進行解析、記錄和控制,覆蓋了對特權會話的“事前預防、事中控制、事后追溯”的全生命周期管理。隨著零信任安全架構(ZeroTrust Architecture)的興起,堡壘機作為策略執行點(PEP)的價值愈發凸顯,是實現“永不信任,始終驗證”原則的關鍵組件[5]。

圖3 堡壘機4A模型工作流程示意

1.2 開源堡壘機技術

近年來,隨著專業廠商廣泛加入到開源運動,催生了許多優秀的安全項目。在堡壘機領域,以JumpServer為代表的開源解決方案逐漸成熟并被廣泛采用[6]。JumpServer是一款采用Python開發、基于微服務架構的堡壘機系統,主要特點是支持容器化部署,提供了Web管理界面和豐富的功能,包括多協議支持(SSH/RDP/VNC/Telnet等)、資產管理、命令過濾、會話錄像與回放等,其核心功能已能對標商業產品。相比商業方案,開源堡壘機的優勢在于成本低廉、技術透明、社區活躍和高度可定制化;其潛在的挑戰在于對使用者的技術能力要求更高,且需要自行承擔系統維護和安全保障的責任[7]。

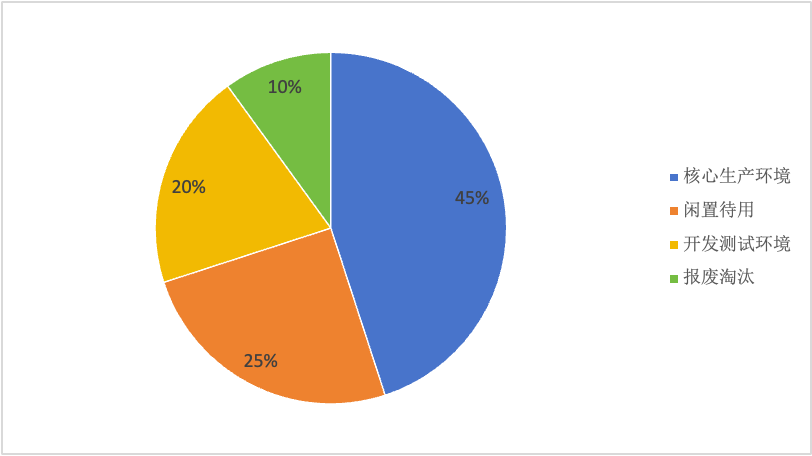

1.3 資源利舊與可持續IT

資源利舊(Resource Reuse),對現有資產的再利用,是可持續IT(Green IT)理念的重要組成部分。在IT領域隨著數據中心、云計算的算力要求和能源需求的平衡,服務器等硬件的生命周期通常短于其實際標稱可用年限(如圖4所示)。然而,站在國家“雙碳”戰略的宏觀導向上看,不具備數據中心、云計算的企業,完全可以通過將已“退役”的服務器應用于開發測試、內部工具或非核心管理系統等場景,不僅能節約新設備采購成本,還能減少電子垃圾。通過將閑置服務器用于搭建堡壘機這類對計算資源有一定要求但非極端密集型的應用,我們認為這是一種兼具經濟效益和環保效益的理想實踐。

圖4 典型企業服務器資產狀態分布

2 系統模型設計

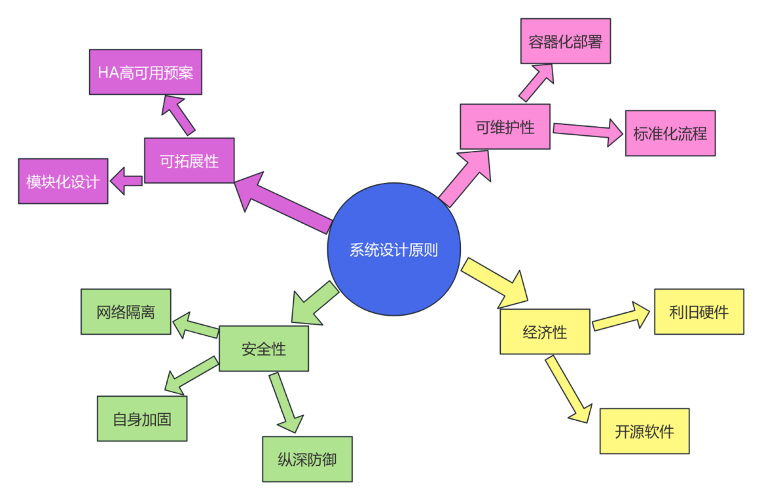

2.1 設計原則

本模型的設計遵循四個核心原則,圍繞經濟性、安全性、可擴展性以及可維護性構建一個符合當前企業需求的有機整體,如圖5所示。

經濟性原則:最大化利用現有閑置資源,將采購設備的投入降至最低。

安全性原則:以不增加新的攻擊面為底線,完善架構設計和部署策略,從而確保堡壘機自身的安全。

可擴展性原則:架構設計具備一定程度的平滑擴展能力,以適應未來業務增長,例如管理資產和用戶數量的增加。

可維護性原則:技術和工具盡量標準化,盡量簡化部署、運維和升級流程,從而降低長期維護成本。

圖5 系統設計原則思維導圖?

2.2 總體架構

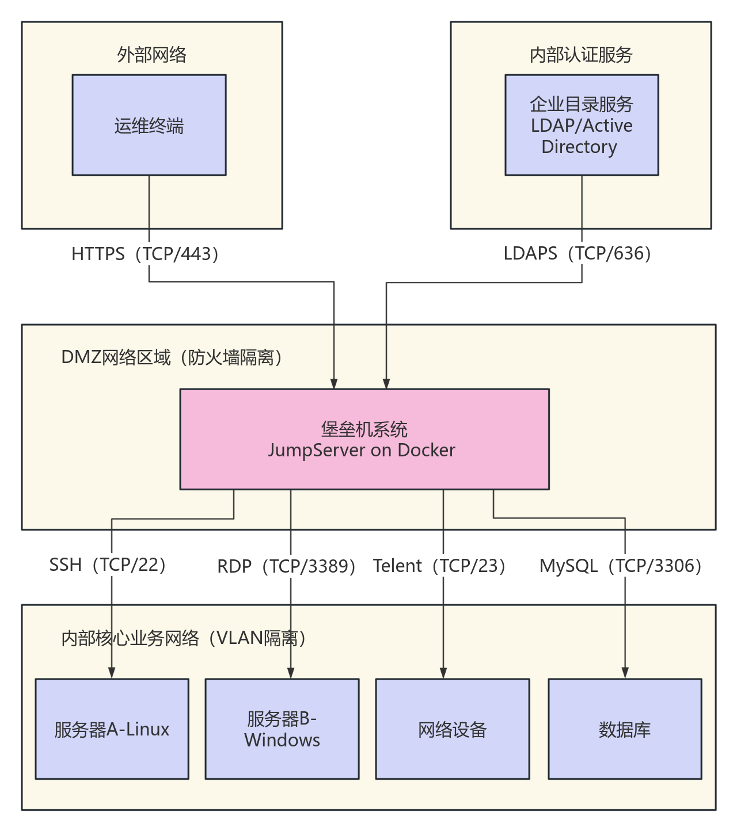

系統采用經典常用的三層網絡架構部署,如圖6所示。

圖6 系統邏輯架構圖

該架構的幾個關鍵設計包括:

(1)網絡隔離:將堡壘機部署于獨立的DMZ(Demilitarized Zone)區域,通過部署防火墻與外部網絡、內部核心網絡進行嚴格隔離。策略上僅允許外部運維終端通過HTTPS協議訪問堡壘機的Web端口。

(2)統一訪問入口:所有對內網資產的特權訪問請求強制收斂至堡壘機,杜絕直接訪問路徑。

(3)會話代理與審計:用戶在堡壘機Web界面完成認證和授權后,由堡壘機作為代理服務器建立與目標資產的連接,并對會話進行全程監控和錄像。

(4)身份認證集成:系統與企業現有的LDAP或Active Directory目錄服務集成,以實現用戶身份的統一管理,避免在賬號管理上出現新的信息孤島。

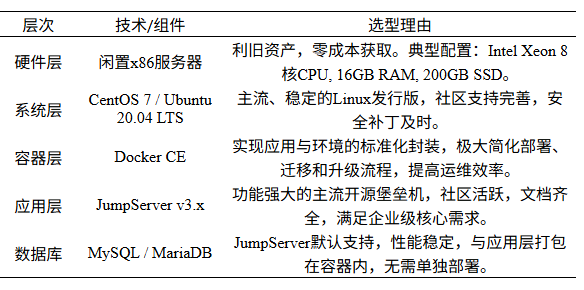

2.3 技術棧選型

架構設計采用的技術棧,需要充分考量成熟度、穩定性和開源特性,具體如表1所示。

表1 系統核心技術棧

2.4 安全、可用性與風險應對策略

模型架構的魯棒性不僅取決于于硬件,更依賴于對軟件層面風險的深刻理解與有效應對。整體策略涵蓋了安全加固、數據備份和風險管理三個維度。

2.4.1 安全風險來源與管理對策

進行單純技術加固:包括對宿主機操作系統實施嚴格的安全基線配置,包括關閉非必要服務、配置iptables防火墻規則、定期進行漏洞掃描與內核更新。

嚴格來說,上述技術加固對策并不足以應對開源軟件的復雜安全挑戰。顯而易見,以JumpServer為例的開源堡壘機,其安全風險主要源于兩方面:一是其自身代碼及所依賴的第三方庫可能存在的未知漏洞,即供應鏈安全風險;二是在企業內部因自定義配置不當、權限劃分不清或未能及時應用安全補丁而導致的潛在安全缺陷。

結合本案例企業“缺乏自主安全研究能力”的現實,這意味著在漏洞的發現、研判和修復響應上存在天然的滯后性。為彌補這一短板,目前企業內部現行的一套以管理和運維流程為核心的補償性控制措施能夠與之契合,主要包括:

(1)漏洞情報監控: 完善常態化機制,在安全信息渠道方面增加JumpServer官方社區、國家信息安全漏洞共享平臺(CNVD)等渠道發布的安全公告的訂閱,確保能在第一時間獲取漏洞信息[8]。

(2)補丁管理流程: 實行嚴格的內部補丁更新策略。所有安全補丁必須先在隔離的測試環境中進行兼容性和穩定性驗證,通過后方可制定更新窗口,在業務低峰期應用于生產系統。

(3)配置基線與審計: 保持一套標準化的安全配置基線(Configuration Baseline),并利用自動化腳本定期對生產環境的配置進行核查,防止因人為誤操作或不當更改引入安全隱患。

2.4.2 數據備份與高可用性

數據備份:通過編寫Cron定時任務腳本,每日自動化全量備份JumpServer的數據庫和關鍵配置文件至獨立的網絡存儲服務器。并納入到現行的定期恢復演練計劃,確保備份的有效性。

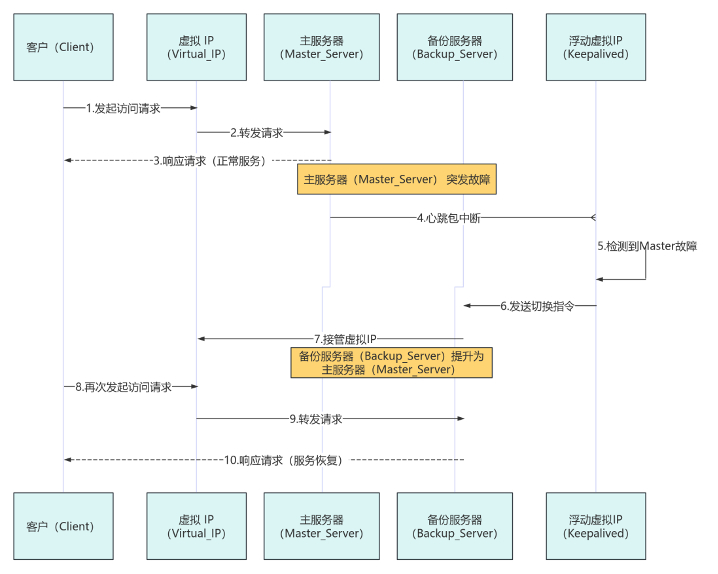

高可用性(HA)預案:通過主備雙機熱備架構,確保系統的業務連續性,冗余設計在下一節詳細闡述。

圖7 高可用(HA)方案故障自動切換流程

2.5 利舊硬件的風險評估與冗余設計

在采用資源利舊模式時,必須正視其固有的硬件可靠性風險。從技術角度看,已超期服役的服務器硬件平均無故障時間(MTBF)相較于新設備會顯著降低,這意味著其發生硬件故障(如電源、硬盤、主板故障)的概率客觀上更高。因此,將此類硬件直接用于承載企業核心生產業務是不可取的。

然而,對于堡壘機這類非極端性能密集型的內部管理系統,其風險是在特定條件下可接受的。本模式的核心設計思想之一,便是通過架構層面的冗余設計來對沖和規避單臺服務器的硬件可靠性缺陷。具體而言,上節中提到的高可用性(HA)方案,在本模式中并非一個可選項,而是規避單點硬件故障、確保業務連續性的核心設計[9]。

通過部署主備(Active-Passive)雙機熱備架構,利用Keepalived等工具實現虛擬IP(VIP)的漂移,并結合數據庫的實時同步機制,可以確保當主服務器出現任何硬件故障時,業務流量能于分鐘級內自動切換至備用服務器。這種設計從根本上解決了對單一利舊硬件穩定性的依賴,將系統的整體可用性提升至企業級標準(如99.9%)。因此,在圖7所示的HA架構中,主備切換機制是應對硬件潛在風險、保障系統韌性的關鍵策略。

3. 實驗驗證與分析

3.1 實驗環境

實驗環境搭建于上饒市煙草公司機房,具體配置如下:

堡壘機服務器:Dell PowerEdge R720(閑置設備),Intel Xeon E5-2620 v2 @2.10GHz(2*6核),32GB DDR3 RAM,300GB SAS硬盤。

操作系統:CentOS 7.9。

軟件版本:Docker CE 20.10.17,JumpServer v3.5.5。

被管理資產:混合環境,包括約50臺Linux/Windows服務器及10臺網絡設備。

3.2 性能測試

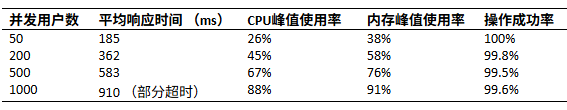

性能測試采用了JMeter工具,通過模擬多用戶并發登錄堡壘機Web界面,并結合自定義Python腳本模擬并發SSH會話建立,對系統的性能進行壓力測試[10]。?

表2 性能壓力測試結果

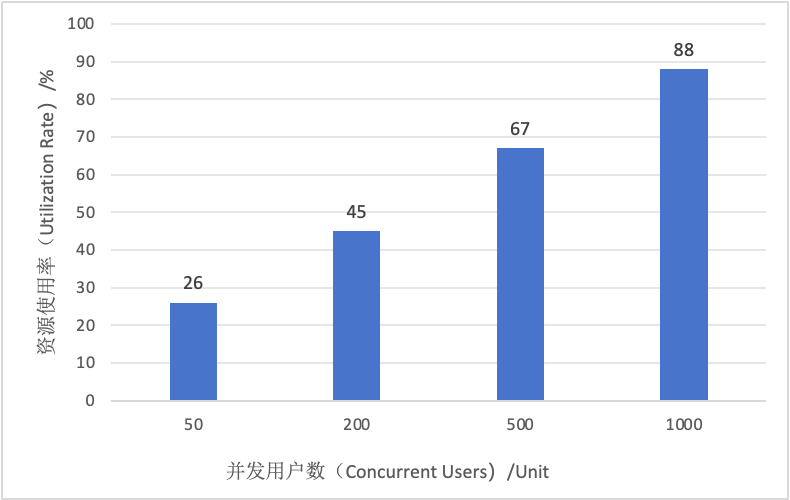

測試數據表明,在單機部署模式下,系統能夠穩定支撐500個并發用戶的訪問請求,平均響應時間在600ms以內,資源消耗處于健康水平。該性能表現遠超我司日常運維峰值(通常<20并發),充分證明利用中端閑置服務器構建的堡壘機系統在性能上足以滿足中型企業的實際需求。測試結果如圖8所示。

圖8 性能壓力測試:并發用戶數 vs 系統指標

3.3 安全功能驗證

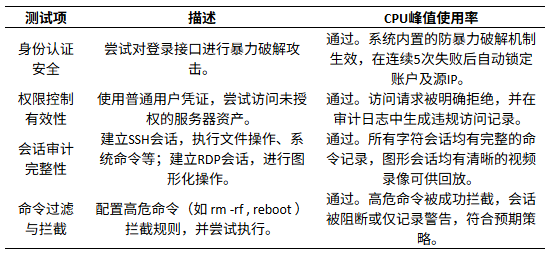

參照OWASP Top 10等安全標準,課題成員對系統的核心安全功能進行了驗證。??

表3 安全功能驗證測試

從安全功能測試結果來看,系統能夠有效防御常見的運維安全威脅,權限控制和審計功能嚴密可靠,能夠滿足企業在安全合規方面的核心要求。

同時,需要客觀認識到本次功能驗證的局限性。本次測試主要驗證了系統在設計框架內的基礎安全功能和對常規威脅的防御能力。測試并未覆蓋更復雜的攻擊場景,如針對堡壘機系統本身的、有針對性的滲透測試,也未模擬對第三方依賴庫的供應鏈攻擊。因此,其結論主要證明了系統在遵循安全運維流程的前提下,能夠有效滿足企業在安全合規方面的核心要求,但其極限安全水位仍有待更深度的攻防演練來檢驗。

4. 成本效益與價值評估

4.1 直接成本分析

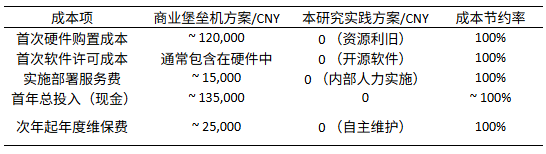

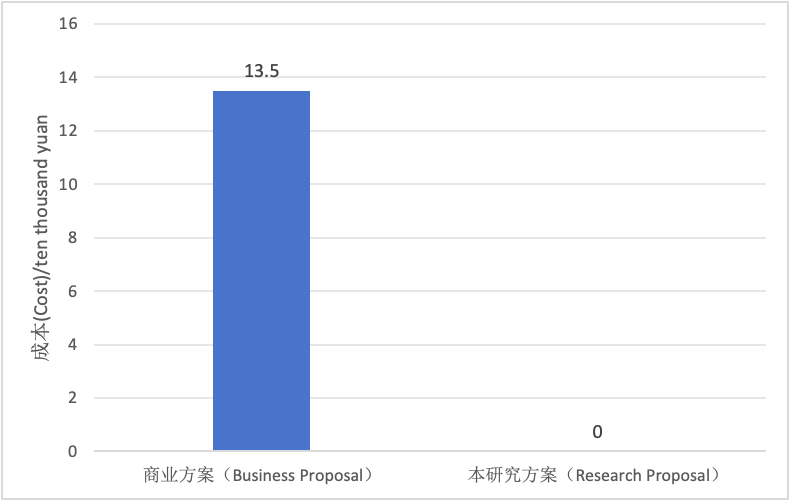

我們將本模式與采購一臺入門級商業硬件堡壘機方案進行對比,后者市場價格通常在12萬元人民幣左右,年度維保費用約為總價的15%~20%。

表4 兩種方案的成本對比分析

從財務角度看,本模式具備顯著且壓倒性的優勢(圖9)。可以發現,該模式幾乎消除了所有直接的采購支出,將原本需要投入近14萬元的固定資產采購和數萬元的年度運營費用,轉化為內部的人力成本。節省下來的成本站在企業數字化轉型或者信息化職能層面,能夠用于更有價值的創新性研究課題或者數字應用創新項目[11]。

圖9 成本對比:商業方案 vs 本研究方案

4.2 間接價值(無形收益)分析

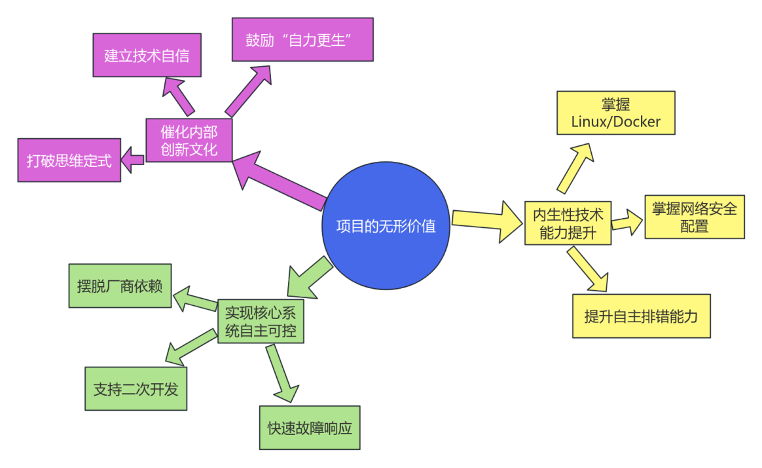

本模式在企業的內生增長力方面具備深遠的價值,主要體現在以下三個方面:(如圖10所示)。

(1)內生性技術能力提升:項目實施過程本身可以視為一次高質量、體系化的技術培訓。團隊成員通過解決實際問題,掌握了Linux系統管理、Docker容器化、網絡安全配置、開源軟件運維等一系列現代化IT技能。通過這種“干中學”模式培養的人才,其解決問題的能力和技術深度遠遠高于短期理論培訓的成效。

(2)實現核心系統自主可控:團隊對堡壘機系統的架構、配置和運行機制深刻掌握,基本擺脫對外部廠商的依賴。這不僅意味著更快的故障響應速度和更低的運維風險,更賦予了企業根據自身業務發展,對系統進行二次開發和深度集成的能力,讓工具真正服務于業務。

(3)催化內部創新文化:本項目的成功,有力地證明了“依靠自身力量解決復雜問題”的可行性,打破了團隊內部面對新技術時的畏懼心理和“等、靠、要”的思維慣性。它作為一個成功的范例,極大地激發了員工的自信心和創新熱情,能夠為后續在企業內部推廣類似的“低成本、高價值”的技術創新活動營造積極氛圍。

圖10 項目實施帶來的無形價值分析

5. 討論

5.1 實踐挑戰與對策

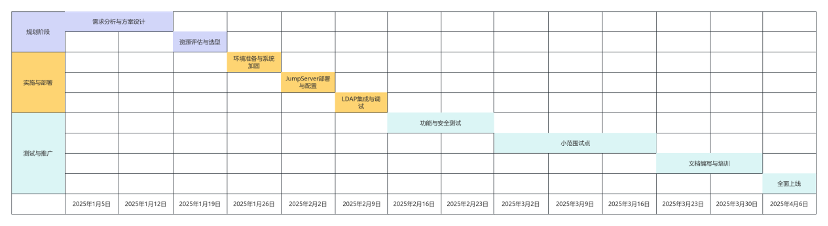

課題在研究和實踐過程中,主要面臨技術門檻和管理慣性兩大挑戰。對此,采取的是“試點先行、以點帶面”的策略。先在小范圍非核心系統上進行試點,通過詳盡的測試數據和用戶體驗反饋來建立信任。同時,將項目過程文檔化、標準化,形成操作手冊和培訓材料,通過內部技術分享會等形式降低后續推廣的學習曲線。整個項目嚴格遵循了清晰的時間規劃,如圖11所示。

圖11 項目Gantt圖

5.2 研究局限性

本研究主要基于單一企業的案例實踐,其成功經驗在推廣至其他企業時,應當審慎評估其適用性。

首先,本研究存在一定的局限性。開源軟件的長期維護,特別是對安全漏洞的及時響應,對運維團隊的專業紀律性和責任心提出了持續性的高要求,是后續必須正視的隱性人力成本。此外,本文的性能和安全測試雖能滿足當前業務需求,但并未在更大規模或更復雜的網絡環境下進行極限壓力測試。

其次,該模式的成功復制和推廣,需要滿足以下幾個關鍵的前提條件:

(1)組織能力: 企業IT團隊需具備一定的Linux系統管理、Docker容器技術及網絡安全基礎知識,并且團隊成員需要有持續學習和主動解決問題的意愿。

(2)業務場景: 該模式優先適用于對成本敏感、業務系統復雜度適中、且堡壘機主要用于內部非核心生產環境運維管理的場景。對于金融、證券等受強監管且對業務連續性要求極為嚴苛的行業,仍建議采用成熟的商業解決方案或將其作為商業方案的補充。

(3)風險容忍度: 企業決策者需對采用開源軟件和利舊硬件的潛在風險(如安全漏洞響應滯后、硬件故障率偏高)具有清醒的認識,并愿意投入資源支持建立上文所述的風險管理流程和硬件冗余架構。

對于不同類型的企業,在應用此模式時可能需要進行相應調整。例如,技術能力更弱的小微企業,可能需要尋求第三方技術服務商的支持來完成初始部署和后期維護;而對于已有部分商業安全產品的企業,可將此模式作為特定場景下的低成本補充,形成混合式解決方案。

6. 結論

本文提出并成功實踐了一種基于資源利舊與開源軟件的企業級堡壘機構建模式。通過在上饒市煙草公司的具體實踐和量化測試,研究表明,該模式技術上是可靠的、性能上能夠滿足中型企業的日常運維需求。更重要的是,在正視并承認利舊硬件的可靠性風險和開源軟件的供應鏈安全風險,并為此建立了以硬件冗余架構和標準化運維管理流程為核心的配套緩解措施之后,系統的整體風險是可被有效管理和控制的,安全上可控,并能帶來一定的經濟效益和深遠的組織價值。該模式不僅為面臨“成本-安全-能力”困境的廣大中小型及國有企業提供一套切實可行的技術方案,更深遠的價值在于,它成功探索出一條將成本控制、風險管理、安全建設與人才培養有機結合的創新路徑。在數字化轉型的大背景下,這種充分挖掘內部潛力、追求在特定條件下實現成本、風險與能力建設三者平衡的“內生式創新”模式,具有重要的推廣價值和現實意義。

未來的研究方面,可以在此基礎上向智能化運維(AIOps)方向拓展,例如探索集成機器學習算法對審計日志進行異常行為分析,實現從被動審計向主動威脅預警的升級。

作者簡介:洪光華(1983—),碩士研究生,高級網絡規劃設計師,信息化與數字化轉型實踐,Tel:13707937883,Email:srhonggh@jx.tobacco.gov.cn

通訊作者:胡洲鵬(1995—), Tel:15207039840,Email:srhuzhp@jx.tobacco.gov.cn?

參考文獻

[1] SAVVIDES A, MIKE E. A survey on privileged access management: challenges,solutions, and future directions[J]. IEEE Access, 2021, 9: 106324-106345.

[2] PAWLOWSKI M. The role of bastion hosts in modern cloud security architectures[J]. Journal of Cloud Computing: Advances, Systems and Applications, 2020, 9(1): 1-15.

[3] ZHANG W, LI Q. An analysis of vendor lock-in in enterprise information

systems[C]//2019 International Conference on Management of e-Commerce and e-Government. IEEE, 2019: 88-92.

[4] ISACA. CISA Review Manual, 27th Edition[M]. ISACA, 2019.

[5] ROSE S, KINSELLA J, et al. NIST Special Publication 800-207: Zero Trust Architecture[R]. National Institute of Standards and Technology, 2020.

[6] JumpServer. JumpServer: The Open Source Bastion Host[EB/OL]. [2024-07-

15]. https://www.jumpserver.org.

[7] MORGAN D G, FINNEGAN P. Open-source software in the enterprise: a

systematic literature review[J]. Information Systems Journal, 2022, 32(4): 731-766.

[8] JumpServer, Introdution to JumpServer.2023.https://www.jumpserver.org/documents/introduce-jumpserver_202301.pdf

[9] Achoughi Tarik.High Availability PAM solution:Bastion Jumpserver.Medium,2025

[10] JumpServer.Jump:The Open Source Bastion Host.2023.https://www.jumpserver.org/documents/introduce-jumpserver_202301.pdf

[11] JumpServer.Jump:The Open Source Bastion Host.2023.https://www.jumpserver.org/documents/introduce-jumpserver_202301.pdf

[12] 孟令明,彭菲,程祥吉,高宇,姜岳良.信息化網絡安全研究與分析[J]. 網絡安全技術與應用, 2024, (01): 14-16.

[13] 馬崢,高浪.堡壘機技術在跨校區多數據中心安全運維中的研究與實踐[J].網絡安全技術與應用,2024,(09):29-32.

[14] 龔文濤,郎穎瑩.基于主備模式的堡壘機網絡架構[J].計算機系統應用,2018,27(03):279-282.DOI:10.15888/j.cnki.csa.006060.

[15] 梁浩偉.基于堡壘機的運維安全管理[J].中國信息化,2021,(04):80-81.

[16] 吳茜瓊,段明,耿洋洋,等.關鍵信息基礎設施中的開源軟件安全[C]//《信息安全研究》雜志社.2025網絡安全創新發展大會論文集.信息工程大學網絡空間安全學院;,2025:171-173.DOI:10.26914/c.cnkihy.2025.017954.

[17] 特權賬號安全保障訪問安全的“最后一公里”[J].網絡安全和信息化,2023,(07):35.

[18] 潘鶴中.算力網特權訪問安全關鍵技術研究[D].北京郵電大學,2024.DOI:10.26969/d.cnki.gbydu.2024.000011.

[19] 王江,姜偉,張璨.開源軟件供應鏈安全風險分析研究[J].信息安全研究,2024,10(09):862-869.

[20] 陳曉紅,周源.基于合作與競爭視角下的開源軟件創新合作本質和理論演進研究[J].科學學與科學技術管理,2024,45(12):13-30.DOI:10.20201/j.cnki.ssstm.2024.12.012.

原創聲明:本文系煙草在線用戶原創,所有觀點、分析及結論均代表作者個人立場,與本平臺及其他關聯機構無關。文中內容僅供讀者參考交流,不構成任何形式的決策建議或專業指導。本平臺不對因依賴本文信息而產生的任何直接或間接后果承擔責任。

版權聲明:未經作者書面明確授權,任何單位或個人不得以任何形式(包括但不限于全文/部分轉載、摘編、復制、傳播或建立鏡像)使用本文內容。若需轉載或引用,請提前聯系煙小蜜客服(微信號tobacco_yczx)獲得許可,同時注明作者姓名及原文出處。違反上述聲明者,作者將依法追究其法律責任。

2025中國雪茄(四川)博覽會暨第七屆“中國雪茄之都”全球推介之旅